安心・安全なLESTER by Virtualsウォレット

Trezorエコシステムで、LESTER by Virtuals資産を完全に安心して管理できます。

- ハードウェア・ウォレットで保護

- 互換性のあるホットウォレットと使う

- 200万人以上のお客様に信頼されています

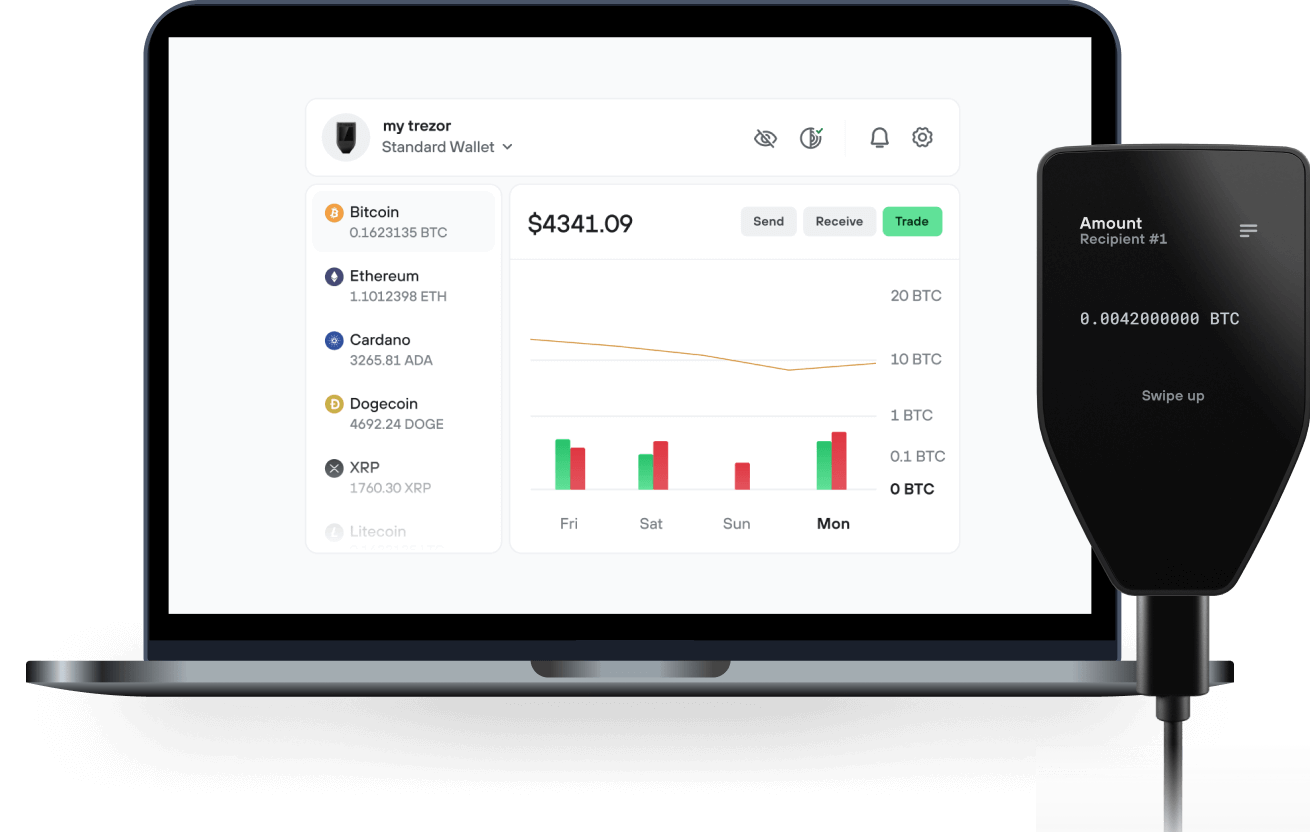

LESTER by VirtualsをTrezor Suiteアプリでで送信、受信

送信&受信

LESTER by VirtualsをサポートするTrezorハードウェア・ウォレット

Trezorをウォレットアプリと同期

LESTER by Virtualsを、複数のウォレットアプリと同期させたTrezorハードウェア・ウォレットで管理しましょう。

Trezor Suite

MetaMask

Rabby

対応 LESTER by Virtuals ネットワーク

- Base

なぜハードウェア・ウォレットを使うのですか?

Trezorでオフライン管理

- コインは100%あなたのものです

- あなたのウォレットはオフラインで100%安全です

- お客様のデータは100%匿名です

- あなたのコインはどの会社にも紐付いていません

オンライン取引所

- 取引所が破綻すると、コインを失うことになります

- 取引所はハッカーの標的

- あなたの個人データが漏洩する可能性があります

- コインを、あなたはまだ完全に自分のものにしていません。

TrezorでLESTERを使う方法

Trezorを接続

サードパーティ製のウォレットアプリを開く

資産を管理しましょう

お手持ちのLESTERを最大限に活用しましょう

TrezorはあなたのLESTERを安全に保護します

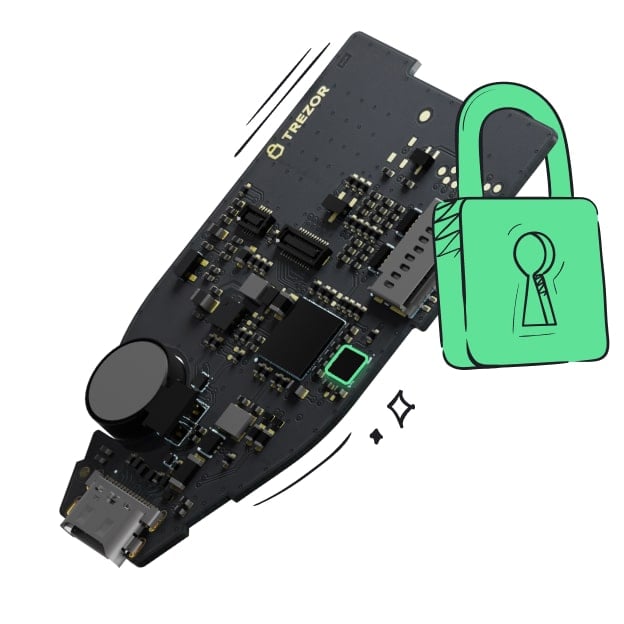

セキュア・エレメントにより保護されています

セキュア・エレメントにより保護されていますオンラインとオフライン、両方の脅威に対する最強の防御

あなたのトークン、あなたの管理

あなたのトークン、あなたの管理デバイス上での承認により、すべてのトランザクションを完全に制御

セキュリティシールが、梱包やTrezorハードウェア・ウォレットに改ざんがないことを保証します。

セキュリティシールが、梱包やTrezorハードウェア・ウォレットに改ざんがないことを保証します。透明なウォレットデザインが、あなたのTrezorをより優れた、より安全なものにします。

シンプルでわかりやすいウォレット・バックアップ

シンプルでわかりやすいウォレット・バックアップ新しいバックアップ規格でデジタル資産へのアクセスを取り戻しましょう

初日からの安心を

初日からの安心をパッケージとデバイスのセキュリティ・シールでTrezorの完全性を守ります

🔍 Smart Contract Analysis Our advanced AI system scans smart contracts for vulnerabilities, hidden backdoors, and malicious code. Detects honeypots, rugpulls, and other common scam patterns before you invest. Real-time monitoring of contract interactions and ownership changes.

🛡️ Real-time Protection 24/7 monitoring of your Web3 assets and connected wallets. Instant alerts for suspicious transactions, unauthorized access attempts, and potential threats. Advanced blockchain analysis to track and prevent potential attacks.

💻 Interactive Terminal Unique cyberpunk-inspired interface combining powerful security tools with an engaging experience. Direct interaction with our AI security system through natural language. Comprehensive scanning and analysis tools at your fingertips.

🔐 Wallet Security Proactive wallet protection against phishing attempts and malicious contracts. Transaction simulation to prevent costly mistakes. Detailed risk assessment before any contract interaction.

⚡ DeFi Protection Deep analysis of DeFi protocols and liquidity pools. Token contract verification and security scoring. Automated auditing of yield farming and staking contracts.

🎯 Threat Detection Machine learning algorithms to identify emerging threats. Pattern recognition for new types of attacks. Community-driven threat intelligence network.