Portefeuille sûr et sécurisé Naoris Protocol

Prenez le contrôle de vos Naoris Protocol actifs en toute confiance dans l’écosystème Trezor.

- Sécurisé par votre portefeuille matériel

- Utiliser avec des hot wallets compatibles

- Adopté par plus de 2 millions de clients

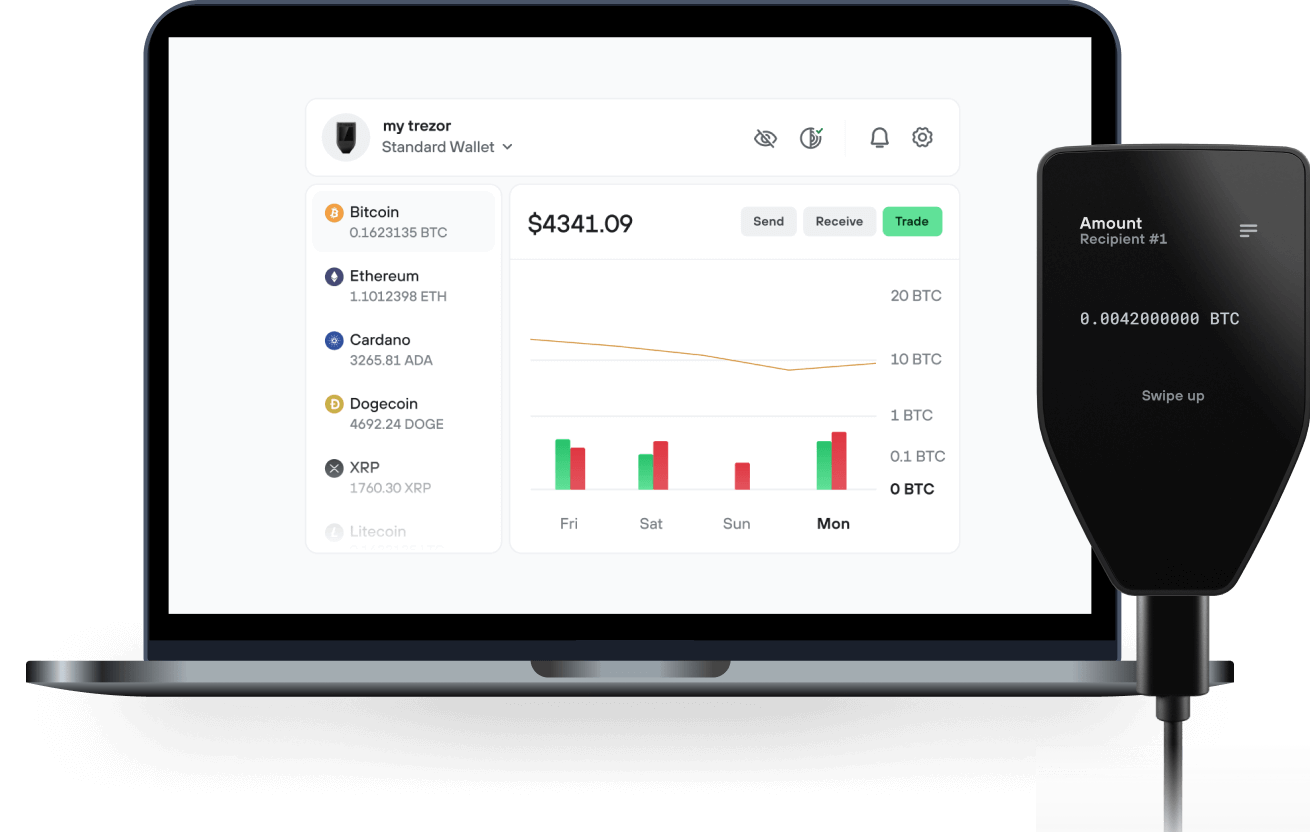

Envoyez et recevez vos Naoris Protocol avec l'application Trezor Suite

Envoyer et recevoir

Swap

Portefeuilles matériels Trezor qui supportent Naoris Protocol

Synchronisez votre Trezor avec des applications de portefeuille

Gérez vos Naoris Protocol avec votre portefeuille matériel Trezor synchronisé avec plusieurs applications de portefeuilles.

Trezor Suite

MetaMask

Rabby

Naoris Protocol Réseaux supportés

- Ethereum

- BNB Smart Chain

Pourquoi un portefeuille matériel ?

Allez hors ligne avec Trezor

- Vous possédez 100% de vos cryptos

- Votre portefeuille est 100% sécurisé hors ligne

- Vos données sont 100 % anonymes

- Vos cryptos ne dépendent d’aucune entreprise

Échanges en ligne

- Si un échange échoue, vous perdez vos cryptos

- Les échanges sont des cibles pour les pirates

- Vos données personnelles peuvent être exposées

- Vous ne possédez pas réellement vos cryptos

Comment utiliser NAORIS sur Trezor

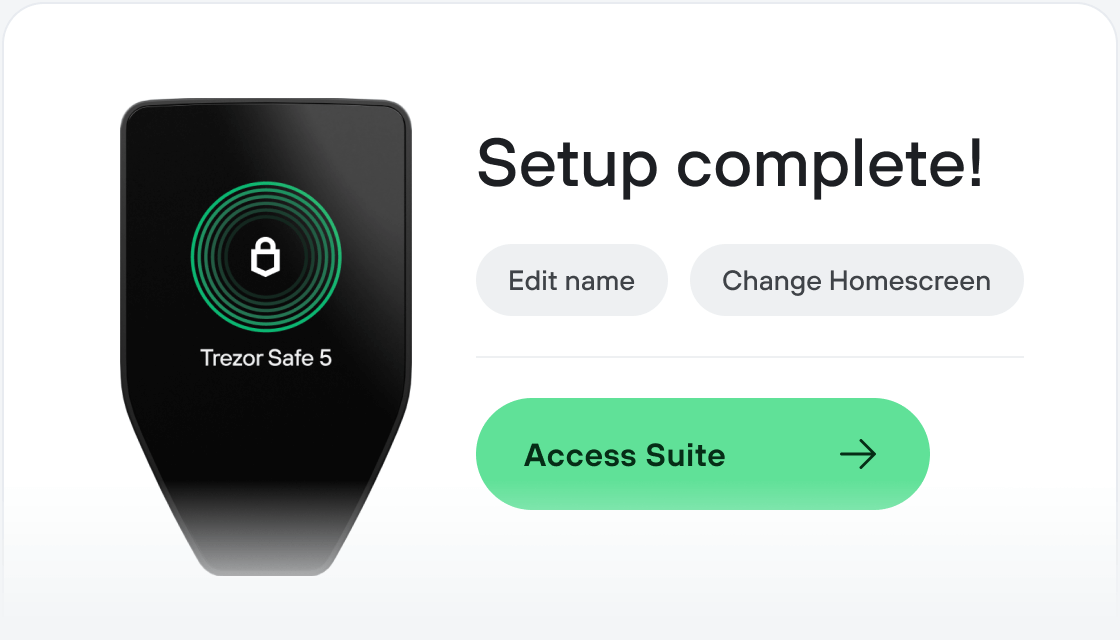

Connectez votre Trezor

Installez l'application Trezor Suite

Transférez votre NAORIS

Profitez pleinement de votre NAORIS

Trezor garde vos NAORIS en sécurité

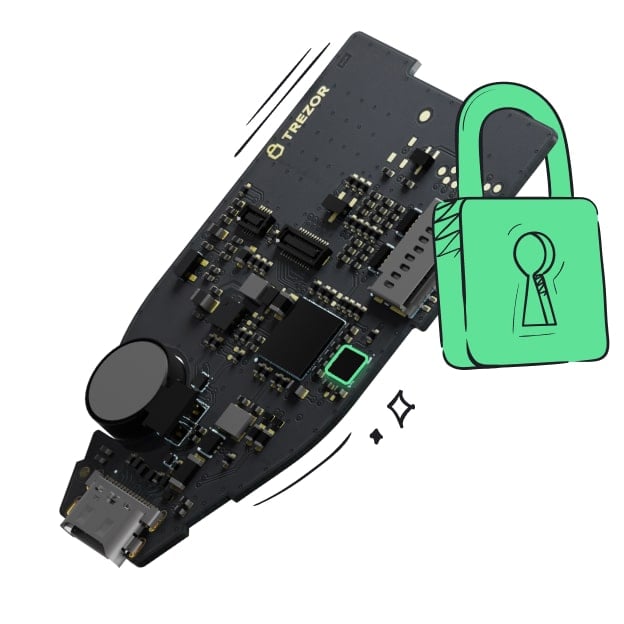

Protégé par Élément Sécurisé

Protégé par Élément SécuriséLa meilleure défense contre les menaces en ligne et hors ligne

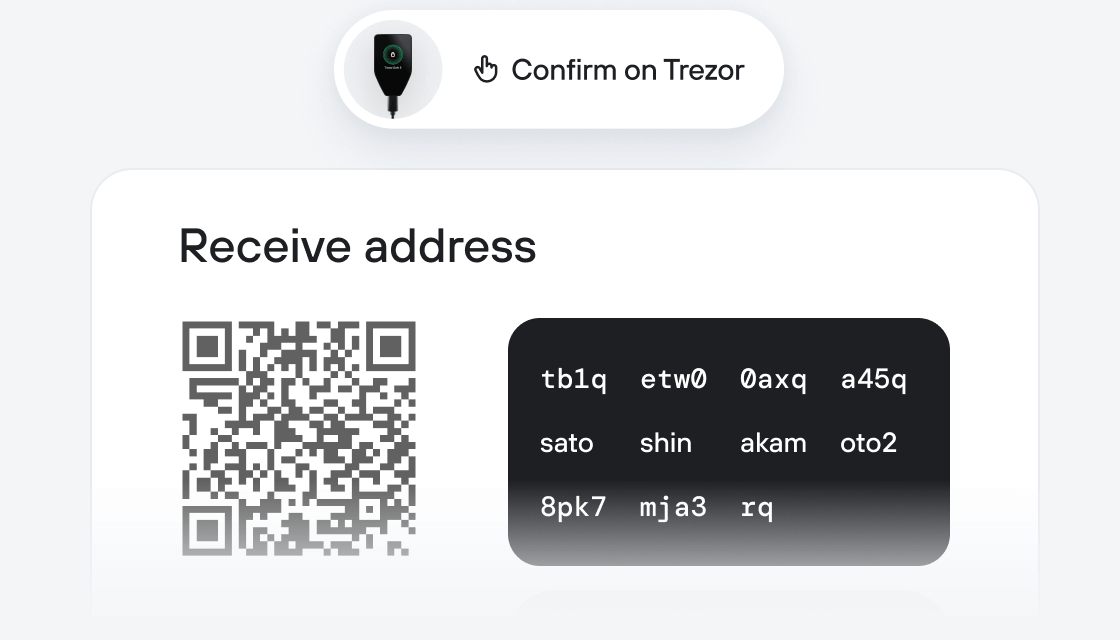

Vos jetons, votre contrôle

Vos jetons, votre contrôleContrôle absolu de chaque transaction avec confirmation sur l'appareil

La sécurité commence par l'open source

La sécurité commence par l'open sourceLe design de portefeuille transparent rend votre Trezor meilleur et plus sûr

Sauvegarde de portefeuille claire et simple

Sauvegarde de portefeuille claire et simpleRécupérez l’accès à vos actifs digitaux avec un nouveau standard de sauvegarde

Confiance depuis le premier jour

Confiance depuis le premier jourLes sceaux de sécurité sur l’emballage et l’appareil protègent l’intégrité de votre Trezor

Naoris Protocol is a Post-Quantum powered, self-validating cybersecurity enforcement protocol that restores cyber-trust across digital systems. By delivering verified cyber-status beyond traditional perimeters, it enables enterprise & governments to shift from a siloed & centralized cybersecurity model to a decentralized community compute model.